CrowdSec é um Intrusion Prevention System (IPS) colaborativo, gratuito e open-source que analisa...

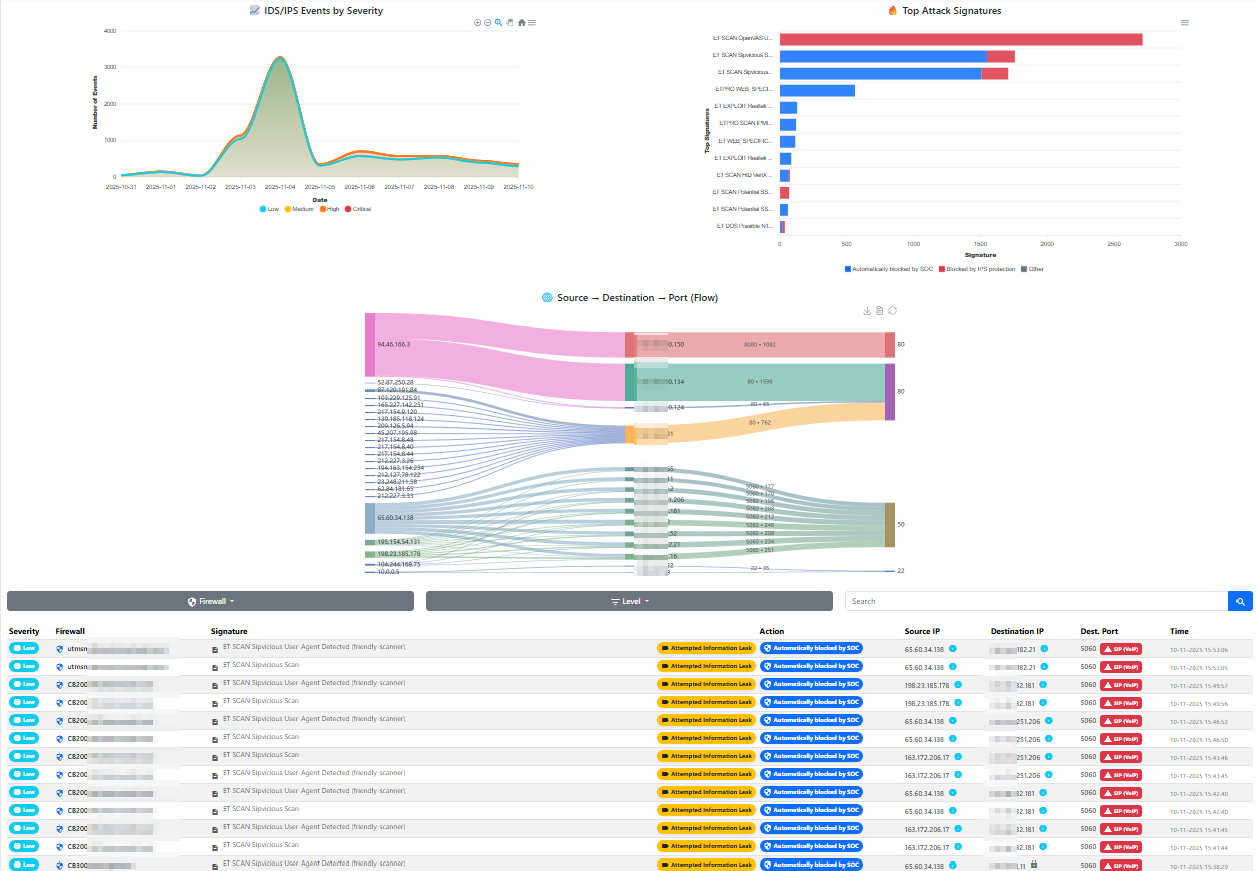

Nova visão IDS/IPS de firewalls OPNsense no CloudMDR

Visibilidade profunda. Contexto real. Resposta mais rápida.

A atualização mais recente do CloudMDR introduz uma visão totalmente reprojetada para análise e correlação de eventos IDS/IPS. Esta evolução inaugura o novo menu Network Defense, que centraliza toda a telemetria de rede — incluindo a página de WAF, anteriormente localizada no menu Cloud, que agora passa a compor este novo hub de defesa.

A visão IDS/IPS foi projetada para oferecer profundidade técnica, reduzir o tempo de investigação e elevar a capacidade de defesa ativa em ambientes que utilizam OPNsense, Suricata e demais dispositivos integrados ao CloudMDR.

Network Defense: um ponto único para telemetria de rede

Com a chegada do novo módulo, toda a componente de defesa baseada em rede — WAF, IDS, IPS e bloqueios automáticos — ganha um espaço unificado, permitindo:

-

correlação avançada entre diferentes camadas (WAF ↔ IDS ↔ IPS ↔ Firewall)

-

telemetria tratada com enriquecimento e normalização

-

contexto imediato para triagem SOC

-

redução de silos entre eventos de rede

A visão IDS/IPS estreou este módulo e estabelece o padrão de como as futuras funcionalidades de network security serão exibidas dentro do CloudMDR.

Todos os eventos sob monitorização contínua do SOC Cloudfence

Cada evento exibido nesta visão, seja ele detectado, bloqueado pelo IPS, ou bloqueado automaticamente pelo CloudMDR, é analisado e acompanhado pelo SOC Cloudfence, que:

-

monitora comportamento repetitivo de IPs ofensores

-

correlaciona indicadores com múltiplas fontes de Threat Intelligence

-

reduz falsos positivos através de análise contextual

-

confirma ações de bloqueio e investiga bloqueios duvidosos

-

aplica mitigação automática e escalonamento quando necessário

Esta camada adicional de supervisão transforma eventos brutos em decisões qualificadas.

IDS vs IPS no OPNsense: limitações técnicas e como o CloudMDR resolve isso

A operação do Suricata dentro do OPNsense traz limitações já conhecidas pela comunidade técnica:

1. Modo IDS (intrusion detection)

No modo IDS tradicional:

-

Suricata apenas detecta, não bloqueia;

-

OPNsense não aplica drop/reject quando Suricata não está no modo netmap;

-

boa parte das implementações operam assim devido a restrições de desempenho, uso de VLANs, drivers NIC ou topologias complexas.

Resultado: ataques são detectados, mas não são interrompidos.

O CloudMDR elimina essa lacuna com o recurso:

Bloqueio Automático Inteligente via base de reputação Cloudfence

Quando o Suricata detecta um ataque, mas está em modo IDS, o CloudMDR:

-

valida o IP atacante em nossa base de reputação

-

se confirmado comportamento malicioso → o IP é bloqueado automaticamente no firewall (PF/OPNsense)

-

bloqueios são registrados e exibidos como eventos SOC Block

A base de reputação Cloudfence converte até 89% dos eventos detectados (que normalmente não seriam bloqueados) em eventos efetivamente mitigados, suprindo a maior limitação do modo IDS.

Quando o Suricata está em modo IPS: desafios técnicos e como o CloudMDR complementa

Para habilitar o IPS no OPNsense, é necessário operar com:

-

netmap (com todas as limitações de driver, VLANs e NICs)

-

hyperscan para aceleração de assinaturas

-

topologia compatível com bypass mínimo

Nem sempre é possível ativar IPS em todas as interfaces, e muitas empresas enfrentam:

-

queda de throughput

-

incompatibilidade com NICs específicas

-

impacto em latência

-

perda de pacotes

-

carga excessiva em firewalls subdimensionados

Quando o IPS não pode ser ativado, o CloudMDR supre essas restrições com o mesmo mecanismo de:

✔ bloqueio automático

✔ validação por reputação

✔ correlação SOC

✔ mitigação imediata

Mesmo quando o IPS está ativo, todos os bloqueios Suricata são acompanhados pelo SOC e exibidos no CloudMDR, mantendo rastreabilidade completa.

Correlação com Reputação: reduzindo falsos positivos

Ao contrário do IPS tradicional, que simplesmente bloqueia qualquer assinatura drop, o CloudMDR aplica lógica de correlação:

-

o evento é analisado

-

o IP é verificado em múltiplas fontes de reputação

-

comportamento histórico é considerado

-

somente então o bloqueio é aplicado

Isso reduz falsos positivos e impede o bloqueio automático de tráfego legítimo, problema comum em ambientes IPS agressivos.

Visão IDS/IPS – Detalhes Técnicos da Implementação

A visão inclui:

Classificação de eventos

-

Blocked by IPS

-

Automatically blocked by SOC

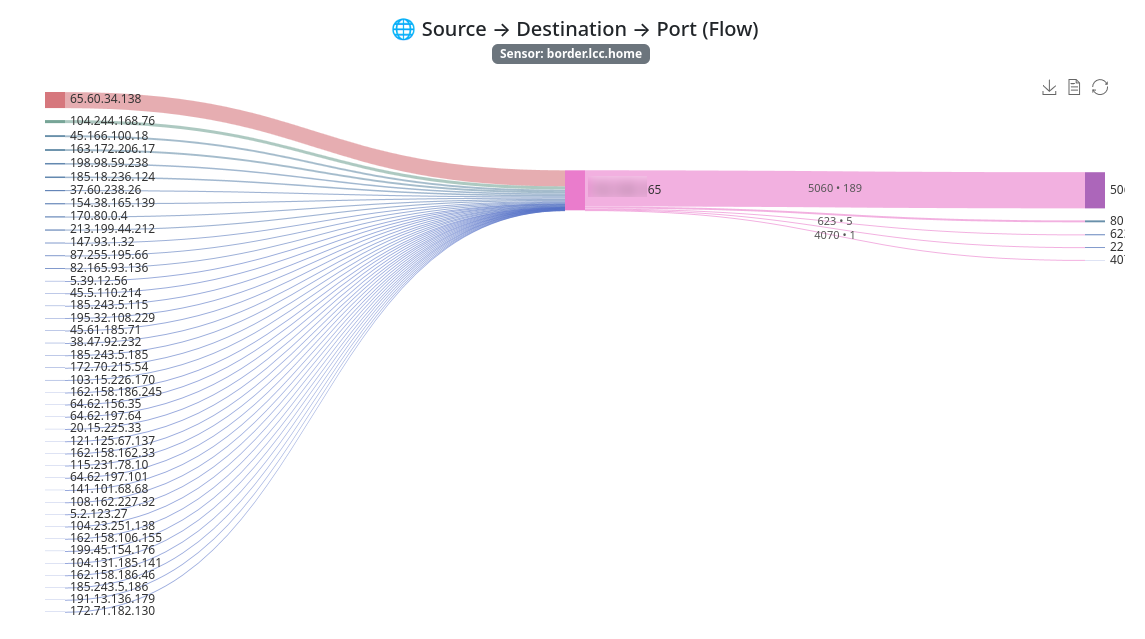

Analytics avançados

-

portas mais alvo

-

assinaturas mais acionadas

-

top IPs ofensores

-

tendências históricas

-

distribuição por categoria

-

diferenciação entre agentes/firewalls

Integração total com o SOC

Todos os eventos são enriquecidos, correlacionados e monitorados.

Benefícios diretos para empresas que utilizam OPNsense + CloudMDR

1. Bloqueio real mesmo em modo IDS

O CloudMDR transforma detecção em mitigação, eliminando a maior fraqueza do Suricata em ambientes sem IPS.

2. Redução drástica de falsos positivos

O bloqueio é condicionado à reputação → não ao simples drop de assinatura.

3. Visão centralizada de rede

Firewall, IDS, IPS e WAF consolidados no menu Network Defense.

4. SOC 24x7 acompanhando cada evento

Traz auditoria, contexto e resposta mais rápida.

5. Mais segurança sem comprometer performance

Quando o IPS não pode ser ativado, o CloudMDR toma seu lugar — sem risco para throughput.

6. Correlação entre várias camadas

Cada evento de IPS é avaliado junto do firewall, WAF, TI e Active Response.

7. Mitigação automática validada

A base de reputação Cloudfence aumenta em 89% a taxa de bloqueios inteligentes.